こんにちは!イーゴリです。

本日の記事ではオンプレミス環境にあるサーバー/端末からDX/VPNなどを経由してAWS環境にあるRoute 53でDNS名前解決をする方法をご紹介致します。

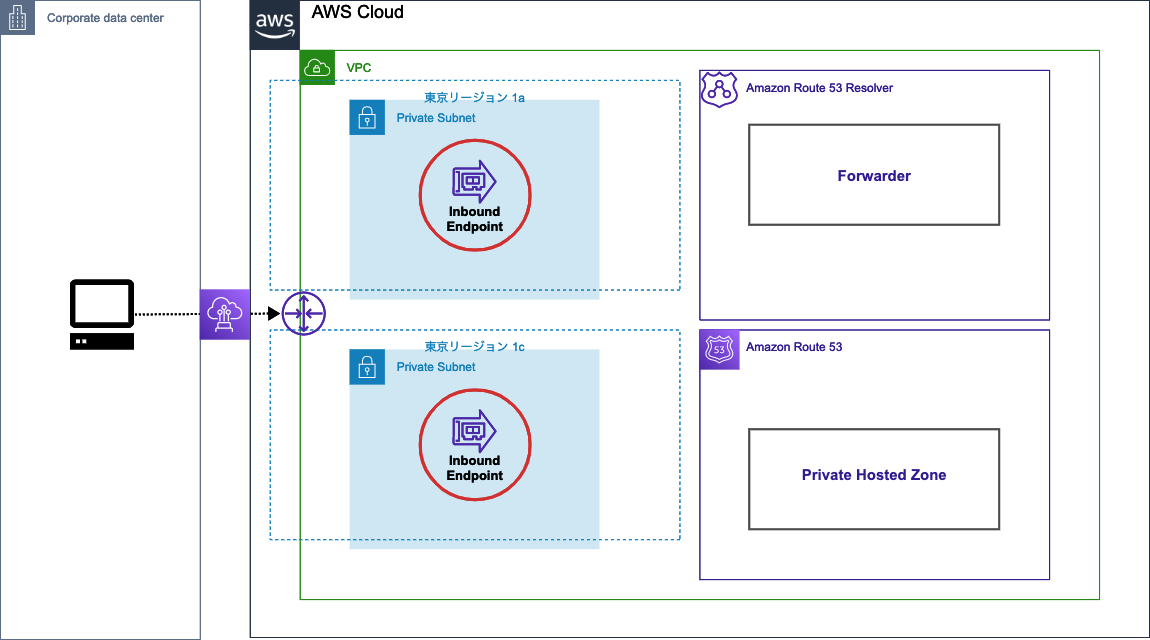

下記の図の通り、プライベートホストゾーンのRoute 53の作成とResolver インバウンドエンドポイントの作成が必要です。

- 構成図

- 目標

- 前提条件

- Amazon Route 53 プライベートホストゾーンの作成

- DNSレコードの登録(任意)

- インバウンドエンドポイント用のセキュリティグループの作成

- Amazon Route 53 Resolver インバウンドエンドポイントの作成

- オンプレミス環境での設定変更

- 確認

- 参考資料

構成図

目標

オンプレミスネットワークからAWSにあるAmazon Route 53のプライベートホストゾーンを使えるようにします。

前提条件

- オンプレミスネットワーク←→AWS環境で、閉域網(Direct Connect)もしくはVPNの接続があること

- VPC及びサブネットがあること

- オンプレミスネットワーク及びAWSネットワークのルートが正しく設定されていること

- VPCの設定で [enableDnsHostnames] および [enableDnsSupport] を [true] に設定されていること

- AWS NACLを使用する場合、送信先ポート 53 のリモートネットワークから、及び送信先ポート範囲 1024-65535 のリモートネットワークへの UDP トラフィックと TCP トラフィックの両方が許可されていること

- オンプレミス宛のルートが対象ルートテーブルに記載されていること

Amazon Route 53 プライベートホストゾーンの作成

[サービス]>[Route 53]>[ホストゾーン]>[ホストゾーンの作成]をクリックします。

適切な[ドメイン名]を入力した上、[プライベートホストゾーン]をクリックします。

[ホストゾーンに関連付ける VPC]で適切なリージョン及びVPCを選択した上、[ホストゾーンの作成]をクリックします。

無事にAmazon Route 53 プライベートホストゾーンが作成されました。

DNSレコードの登録(任意)

[レコードを作成]をクリックします。

試しに、[ec2.test1.local]というDNSのAレコードを登録したいので、下記の画像の通り、設定を行い、[レコードを作成]をクリックします。

無事にDNSのAレコードが作成されました。

インバウンドエンドポイント用のセキュリティグループの作成

インバウンドエンドポイントの場合、下記の画像の通り、インバウンドルールに53ポート(TCP/UDP)のみを追加すれば良いです。設計によってCIDRが異なりますが、ソースにDNSリクエストを受けたいCIDR(今回の場合、オンプレミスのサブネットのCIDR)を指定します。

Amazon Route 53 Resolver インバウンドエンドポイントの作成

[Route 53]>リゾルバの[インバウンドエンドポイント]をクリックします。

適切なリージョンを選択した上、[インバウンドエンドポイントの作成]をクリックします。

[エンドポイント名]を入力し、該当リージョン及びセキュリティグループを選択します。

[IP アドレス #1]/[IP アドレス #2]の[アベイラビリティーゾーン]及び[サブネット]を選択します。

そして、[インバウンドエンドポイントの作成]をクリックします。

3つ目のAZを追加したい場合

- 3つ目のAZを追加したい場合、[別の IP アドレスの追加]をクリックしてください。

インバウンドエンドポイントのIPを自分で指定したい場合

- インバウンドエンドポイントのIPを自分で指定したい場合、[自分で指定した IP アドレスを使用します。]を選択します。

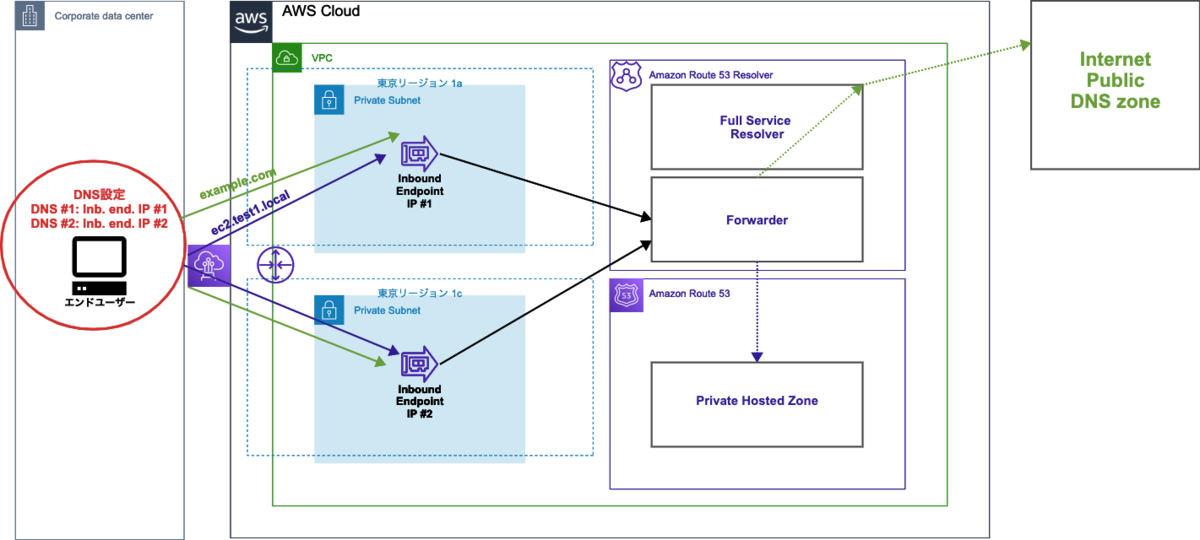

オンプレミス環境での設定変更

オンプレミスの設計方針によって設定方法が変わります。

ざっくり説明しますと、

- オンプレミス環境にDNSフォワーダーがある場合、DNSフォワーダーでtest1.local宛にリクエストを送信するには、Forwardの設定でRoute 53のプライベートゾーンのドメインを追加し(test1.local)、転送先としてインバウンドエンドポイントのIPアドレスを追加すれば良い

- 完全にAmazon Route 53を使いたい場合、オンプレミス端末もしくはNW機器でDNSとしてインバウンドエンドポイントのIPアドレスを追加すれば良い

bindの場合の参考設定:

- /etc/bind/named.conf

zone "amazonaws.com" {

type forward;

forward only;

forwarders {

<Forwarder1_IP>;

<Forwarder2_IP>;

};

};

確認

確認コマンド:

dig @<インバウンドエンドポイントIP> <対象FQDN>

インバウンドエンドポイントIP#1

[ssm-user@ip-10-123-10-12 bin]$ dig +noall +ans +stats @172.31.11.41 ec2.test1.local ec2.test1.local. 300 IN A 10.123.21.221 ;; Query time: 4 msec ;; SERVER: 172.31.11.41#53(172.31.11.41) ;; WHEN: Fri Jul 08 09:45:23 UTC 2022 ;; MSG SIZE rcvd: 49 [ssm-user@ip-10-123-10-12 bin]$ dig +noall +ans +stats @172.31.11.41 google.com google.com. 117 IN A 142.250.199.110 ;; Query time: 2 msec ;; SERVER: 172.31.11.41#53(172.31.11.41) ;; WHEN: Fri Jul 08 09:45:34 UTC 2022 ;; MSG SIZE rcvd: 44

インバウンドエンドポイントIP#2

[ssm-user@ip-10-123-10-12 bin]$ dig +noall +ans +stats @172.31.46.40 ec2.test1.local ec2.test1.local. 300 IN A 10.123.21.221 ;; Query time: 1 msec ;; SERVER: 172.31.46.40#53(172.31.46.40) ;; WHEN: Fri Jul 08 09:45:41 UTC 2022 ;; MSG SIZE rcvd: 49 [ssm-user@ip-10-123-10-12 bin]$ dig +noall +ans +stats @172.31.46.40 google.com google.com. 269 IN A 172.217.26.238 ;; Query time: 0 msec ;; SERVER: 172.31.46.40#53(172.31.46.40) ;; WHEN: Fri Jul 08 09:45:49 UTC 2022 ;; MSG SIZE rcvd: 44

以上、御一読ありがとうございました。

参考資料

本田 イーゴリ (記事一覧)

カスタマーサクセス部

・AWS SAP, DOP, SCS, DBS, SAA, DVA, CLF

・Azure AZ-900

・EC-Council CCSE

趣味:日本国内旅行(47都道府県制覇)・ドライブ・音楽