本記事は TechHarmony Advent Calendar 12/14付の記事です。 本記事は TechHarmony Advent Calendar 12/14付の記事です。 |

今回は比較的新しい機能であるLAN Firewallをご紹介します。

CatoのKnowledge Baseをみると2023年9月頃に「(従来の)Local Routing画面は、LAN Firewallと呼ばれるようになりました」という記事があります。元々Local Routingという機能でVLAN間のルーティングを制御していたのですが、LAN FirewallにUpdateすることでアクセス制御が可能になりました。

LAN Firewallのメリット

Cato LAN Firewallのメリットとして3つを挙げてみました。

一番のメリットは、拠点内にあったオンプレのFirewallが不要となるということでしょう。

機器が1つ不要になるということに加え、Firewallのセキュリティポリシーやログの管理もCato Management Application (CMA)で一元化できるので運用コストの抑制に繋がります。

「Firewallは無いけれども本当はLAN内のアクセス制御が必要だ」とか「ルータのACLで代用している」などケースであれば、追加費用なくセキュリティ強化ができます。LAN FirewallはCatoの標準機能なので追加費用は発生しません。

<拠点内のアクセス制御(例)>

・開発部門セグメントのサーバには他部門ユーザーをアクセスさせない

・ゲスト用WiFi接続ユーザーは社内セグメントにはアクセスさせずCatoのみ(インターネット接続のみ)アクセスを許可する

Catoを使用している前提の話になりますが、CatoにLAN Firewall機能がなかった時は、同一拠点のセグメント間のアクセス制御はWAN Firewallで実施するしかなかったため回線によけいなトラフィックを流すしかありませんでした。LAN Firewallを使用するとトラフィックはCato Socketで折り返す経路となるので回線に負荷をかけることがありません。

Catoクラウドの3つのFirewall

LAN Firewallが実装されたことで、Catoクラウドには3つのFirewallが存在することになりました。

尚、Internet FirewallとWAN Firewallについては以下のブログ記事を参照下さい。

3つのFirewallの概要は次の通りです。

| 1 | Internet Firewall | CatoクラウドからInternetにでていく通信を制御します。URLフィルタ機能もココにあります。 |

| 2 | WAN Firewall | Catoクラウドに接続した拠点やユーザー間の通信を制御します。 例えば、複数のグループ会社がCatoに繋がっていて共通のデータセンタにシステムがある場合、会社毎に宛先サーバのアクセス制御を行うことができます。 |

| 3 | LAN Firewall | Cato Socketを介して拠点内のVLAN間の制御を行います。 利用用途は「LAN Firewallのメリット」に記載の通りです。 |

全体のネットワーク構成の中で、各Firewallがどこで機能しているかは「CatoクラウドのFirewall機能について」を見ていただくこととし、早速LAN Firewallの内容に進みます。

SocketにVLANを設定する

まず、拠点内に複数のセグメントがある環境を想定してSocket配下に複数のVLANを作成します。

ここでは以下の2つを構成を作ってみました。

- Socketの物理ポート毎にVLANを分ける

- タグ付きVLANでSocketと配下のスイッチをトランク接続する

物理ポート毎にVLANを分ける

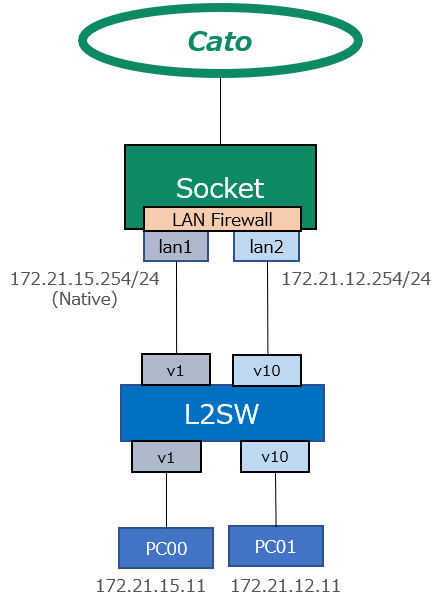

接続イメージは図1の通りです。

Socketのlan1ポートをNative VLAN、lan2ポートをVLAN10として各VLANにIPアドレスを設定します。

図.1 物理ポートにVLAN追加

lan1のNative VLANはサイト作成時に設定するのでここでは省略し、lan2ポートにNativeとは別のVLANを追加するところから始めます。

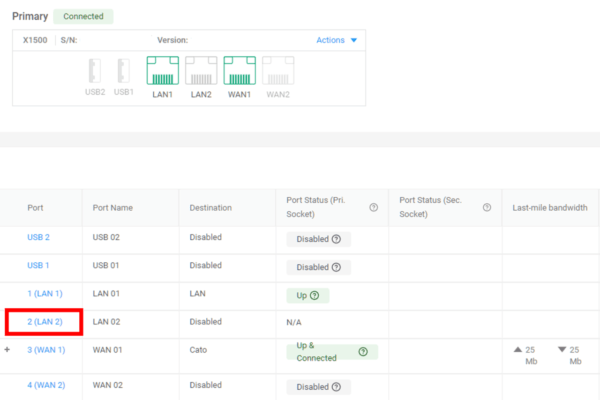

該当サイトのSite Configuration >Socket で「2(LAN2)」をクリックして、IPアドレス及びDHCP設定を行います。(図2)

Socketの物理ポート数は限りがあり、Socket X1500だと全部で4ポート搭載なので最大2VLAN(計3セグメント)しか追加できません。

以下はX1500の4ポートをフルに利用する場合の例です。

- Port 1(lan1) :Native VLAN

- Port 2(lan2) :VLAN10

- Port 3(wan1) :回線接続

- Port4(wan2) :VLAN20

更に追加でセグメントが必要な場合は、Socketと配下のL2スイッチ間でトランク接続(タグVLAN)を使用します。

この場合、Catoでサポートしているカプセル化形式はIEEE 802.1Qのみです。

トランク接続(タグVLAN)

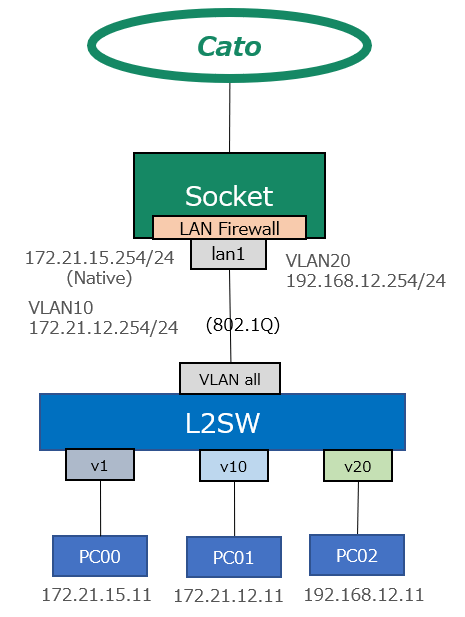

接続イメージは図3の通りです。

物理的にはSocketのlan1ポートを使用し、その中にNative・VLAN10・VLAN20を通すという環境を作成します。

図3. トランク接続でVLAN追加

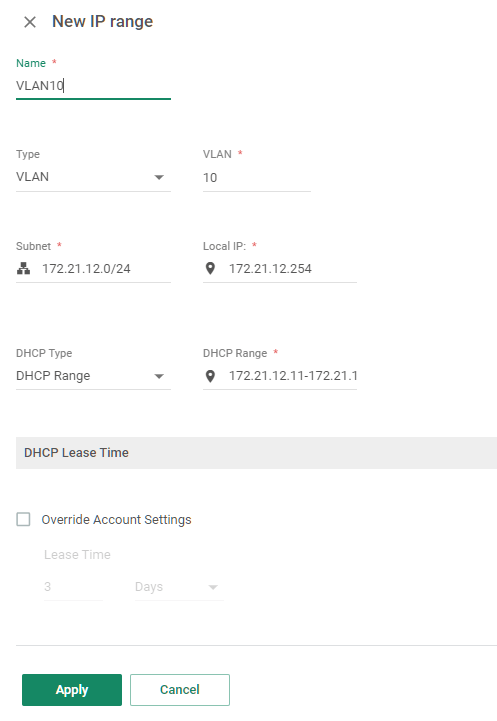

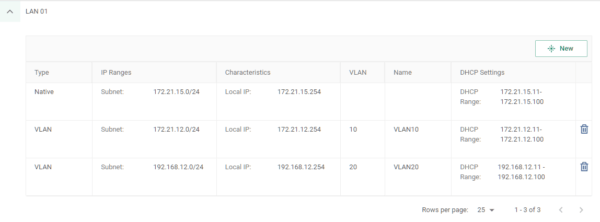

設定箇所は該当サイトのSite Configuration >Networksで、それぞれVLANを追加していきます。図4はVLAN10の設定画面です。

図4. VLAN10の設定

同様にVLAN20を設定した後の状態が図5となります。これでトランク接続による3セグメントの作成が完了しました。

図5. トランク接続によりVLAN作成

但し、この状態ではVLAN間のルーティング等が完全ではないので、正常に通信させるためには次のステップが必要です。

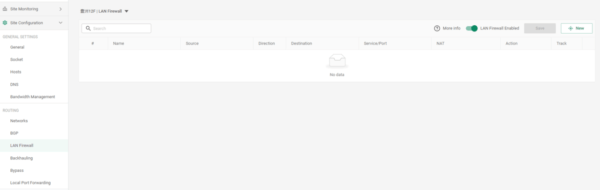

Local Routing をLAN Firewallにアップデートする

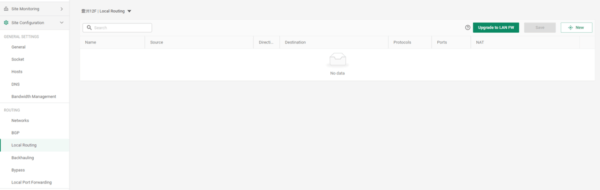

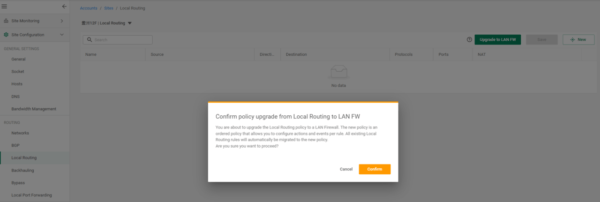

2023年12月現在、CMAのデフォルト状態では「LAN Firewall」というメニューがありません。「Local Routing」からアップデートする必要があります。

まず、該当サイトでSite Configuration >Local Routingを表示させる(図6)と「Update to LAN FW」のボタンがあるので、これをクリックします。するとポップアップメッセージ(図7)が出るので続けて「Confirm」をクリックします。これによりメニューが「Local Routing」 から「LAN Firewall」にアップデートされます。(図8)

図8. Local Routing からLAN Firewallに変わる

これで、LAN Firewallが使える状態となりました。

LAN Firewallでアクセス制御する

LAN Firewallのルール設定は少しクセがあるので注意が必要です。

設定方法は従来のFirewallと同様で、許可するルールや禁止するルールを作成すると、上のルールから順番に適用されていくのですが、

当社の検証環境で試している際に、意図せぬ通信が通ってしまうのが理解できなかったのですが、LAN Firewallのルール設定が漏れていたため、Cato PoPに転送されWAN Firewallの全通信を許可するポリシーに一致していたようです。WAN Firewallのログに通過しているログがしっかり残っていました。試しにこの時は、WAN Firewallで「送信元」と「宛先」を同一サイトにして全通信をブロックするルールを追加したところ、意図する制御ができました。

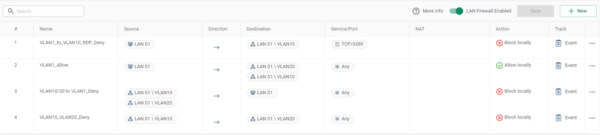

では次のアクセス制御要件に対するルールを作成し実際の動作を確認してみましょう。

・VLAN1からVLAN10のRDPのみ禁止し、VLAN10/VLAN20へのその他通信は許可する。

・VLAN10/VLAN20からVLAN1の通信は禁止する。

・VLAN10~VLAN20間の通信は禁止する。

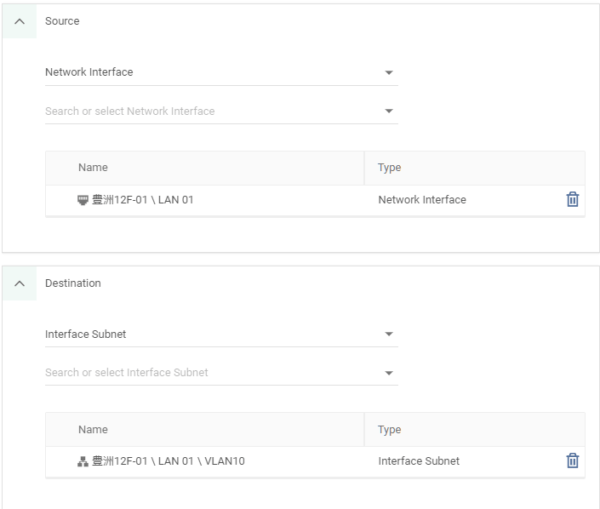

設定方法は、LAN Firewallの画面から「New」をクリックしてルールを作っていくのですが、少し気になったのは「送信元」と「宛先」で該当のVLANを選択する際に、Nativeと追加したVLANで選択するカテゴリ(?)が異なる点です。(たいした話ではないです)

- Native VLANは「Network Interface」を選択すると表示がされ設定が可能

- 追加したVLANは「Interface Subnet」を選択すると表示がされ設定が可能

ということで、今回のアクセス制御要件に対するルールを以下のように作成しました。

このルールで通信確認した結果、以下の通り想定したアクセス制御を確認することができました。

| No | 送信元 | 宛先 | 通信内容 | 結果 |

| 1 | VLAN1 | VLAN10 | RDP | 通信不可 |

| 2 | VLAN1 | VLAN10 | Ping、ファイル共有 | 通信可 |

| 3 | VLAN1 | VLAN20 | Ping、ファイル共有 | 通信可 |

| 4 | VLAN10 | VLAN1 | Ping、ファイル共有 | 通信不可 |

| 5 | VLAN20 | VLAN1 | Ping、ファイル共有 | 通信不可 |

| 6 | VLAN10 | VLAN20 | Ping、ファイル共有 | 通信不可 |

| 7 | VLAN20 | VLAN10 | Ping、ファイル共有 | 通信不可 |

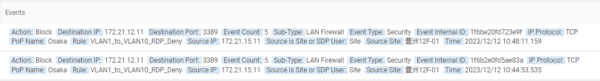

参考までに、LAN FirewallでRDPがブロックされた時のログです。

最後に

今回は、LAN Firewallの設定方法と動作を確認しました。多数の拠点で使用するものではないかもしれませんが、あると便利な機能です。Catoクラウド化をお考えの際に「拠点のFirewallは必要」という要件がありましたら、十分使える機能かと思いますのでご安心下さい。