最近リリースされたCSPM「Shisho Cloud」を使って、AWSリソース設定の不備を見直した話

はじめに

みなさんこんにちは!

ワンキャリアでセキュリティエンジニアをしています、蟹と申します。

今回は、AWSなどの設定不備にまつわるお話から、CSPMって何?という概説と、CSPMの一つで2023年8月にリリースされた「Shisho Cloud」を触ってみた感想を述べたいと思います。

なお、当記事はPR TIMES様との合同イベントでお話した内容を書き起こしております。

AWSの設定不備

Gartnerが出している記事「Is the Cloud Secure?」には以下のように書かれています。

Through 2025, 99% of cloud security failures will be the customer’s fault. (2025年には、クラウドセキュリティ事故のうち、99%はユーザーの設定不備によるものとなる。)

これは、攻撃者によるハッキングやベンダー側のミスではなく、ユーザー自身が引き起こす設定ミスによるセキュリティホールが、情報漏洩を引き起こす原因の大部分を占めるであろうことを示しています。

また、上記の数字を裏付けるものではないものの、私の感覚としてもGitHubやS3などリソースの公開設定を間違えたことによる情報漏洩はよく耳にするようになりました。

原因は様々ですが、実際に情報漏洩事故は毎日のように起きています。

サイバーセキュリティ.comを見ると、国内でどれほど情報漏洩事故が起きているかを知ることができます。

当イベントの直前にも、大手IT企業にて、非常に強い権限を持ったトークンをPublicなリポジトリにpushしたのが原因で、パスワードや秘密鍵・従業員のTeamsメッセージ3万件を含む38TBの情報漏洩が発生しました。

これらのことから、IaaSやSaaSの設定不備は十分注意を向けるべき「地味だけど大事」な事案だと、改めてご認識いただければ幸いです。

CSPMとは

それでは設定不備を発見・修正していくにはどうしたら良いのでしょうか?

愚直にAWSの全リソースに対し、設定をベストプラクティスと照らし合わせてチェックして、その1つずつを設定変更していくというのはとてもつらく苦しい作業に思えます。

こうした作業は自動化するなり、専用のツール・サービスを使いたいですね。

そこで我々を救ってくれるのが「CSPM」になります。

「CSPM」は「Cloud Security Posture Management」の略で、「AWSなどクラウドインフラの設定をスキャンして、脆弱な設定を検知する」サービスです。

もう少し詳しく解説すると、「Posture」が姿勢・体制といった意味で、直訳は「クラウドセキュリティの体制管理」です。そこから特に、IaaS設定の自動スキャン・不備検出・修正のサービスとして使われている用語になります。

(なお、IaaSではなくSaaSの設定を司るSSPM(SaaS Security Posture Management)もあります)

さて、このCSPMですが、実際にどのようなサービスがあるのでしょうか?

大きく分けて、IaaSのベンダーが出しているものと、別企業がサービスとして提供しているものの2種類があります。

IaaSベンダーが直接出している例としては、下記のようなものがあります。それぞれの環境でのデファクトと言えるものになります。

・ AWS:Security Hub

・ Google Cloud:Security Command Center

・ Azure:Security Center

別企業の例としては、一部挙げると以下の通りです。サービス単体での強みがあったり、関連サービスとの連携があったり、それぞれ特色があります。

・ Prisma Cloud

・ Snyk Infrastructure as Code

・ Datadog CSPM

・ Shisho Cloud

それぞれのお話については各々のサービスページや記事に任せ、今回は「Shisho Cloud」のみの紹介をしていきたいと思います。

Shisho Cloudを使ってみた話

「Shisho Cloud」の概略を説明しますと、株式会社Flatt Securityが運営するCSPMで、AWSとGoogle Cloudの設定不備の検知が可能なサービスです。なお、読み方は「ししょうクラウド」です。(自分はしばらく「ししょクラウド」と勘違いしていました)

2023年8月23日に正式にリリースされたできたてホヤホヤのサービスであり、こういったレビュー記事もまだ少ないため、当記事が少しでも皆様の参考になればと思います。

使ってみての感想としては、「簡単」「わかりやすい」の2つでした。

まず「簡単」ですが、AWSとの連携もTerraformやAWS CLIのコードを用意してくれているので、そちらを流すだけで設定が完了し、リソースのスキャンを開始してくれます。

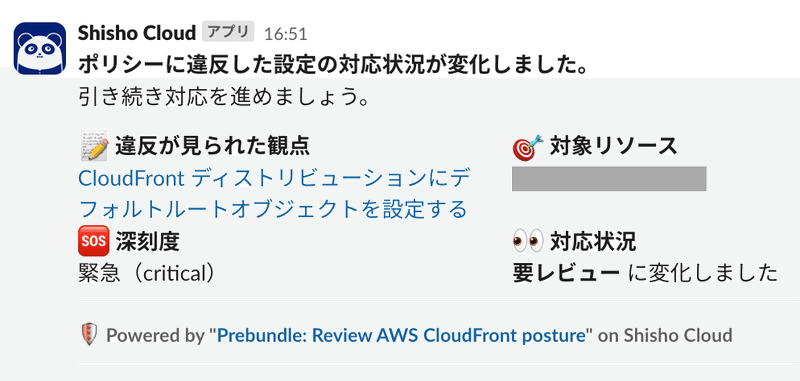

Slackへの通知設定も、ワークスペースと連携して通知したいチャンネルでinviteするだけで完了します。AWSのSNSやChatbotの設定も必要ありません。

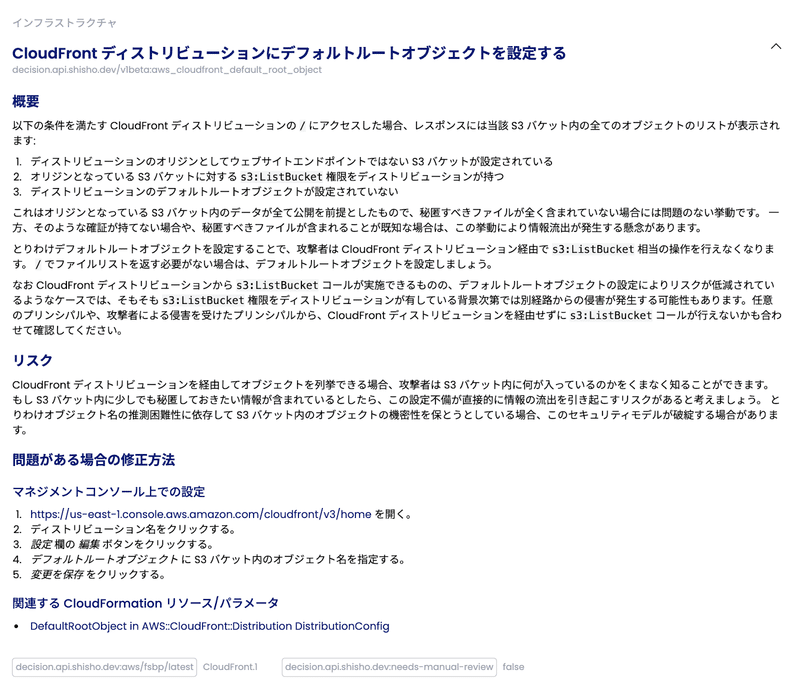

また「わかりやすさ」ですが、個別のリスクに対して日本語でリスク概要や修正方法を丁寧に記載してあるので、AWSやセキュリティに精通している訳ではない筆者でも、リスクが分かりやすく、対応方針も理解できました。

実際、ワンキャリアでも業務委託の方に「こちらのリスク修正、よろしくお願いします!」と一から十まで説明しなくとも進めてもらうことができています。それくらい丁寧に記載されており、非常に助かっています。

リスクの一覧や通知についても日本語でシンプルな表示で、ぱっと見で分かりやすいな、という印象を持ちました。

総じてShisho Cloudは「簡単」に設定できて「わかりやすく」丁寧な記載が印象的なサービスでした。

まとめ

ここまでお付き合いいただき、ありがとうございました。

当記事のまとめとしては、以下の3点となります。

・ AWSの「設定不備」は意外と怖い、侮れない!

・ 設定の不備は「CSPM」で対策しよう!

・ Security HubやPrisma Cloudもいいけど「Shisho Cloud」も使いやすい!

ぜひ、皆様もお好みのCSPMで素敵な設定不備対策ライフをお過ごしください。

それではまたお会いしましょう。これにて失礼いたします。

参考文献

[1] Shisho Cloud サービスページ

[2] Flatt Securityプレスリリース

クラウドセキュリティの継続運用・自動化をサポートするセキュリティSaaS「Shisho Cloud」正式版を提供開始

[3] Flatt Security テックブログ

セキュリティ SaaS を「プログラマブル」に再設計した話 ― Shisho Cloud の正式リリースによせて

▼ワンキャリアのエンジニア組織のことを知りたい方はまずこちら

▼カジュアル面談を希望の方はこちら

▼エンジニア求人票

この記事が気に入ったらサポートをしてみませんか?