企業ネットワークにおけるクラウドサービス利用のリスク対策として、Cloud Access Security Broker(CASB)の導入が増えています。

CASBは「可視化(Visibility)」「アセスメント(Assessment)」「強制(Enforcement)」「防御(Protection)」の4つのプロセスで説明されます。このうち「強制」では、クラウドサービスの利用許可・拒否等のルールを設定することとなりますが、具体的にどういったルールにするべきか、ご相談をいただくことが多いです。

そこでこの記事では、実際に設定されることの多いCASBルールの例をご紹介します。

設定はSASEソリューションである「Catoクラウド」のCASB機能に沿ってご紹介しますが、他のCASB製品においてもルール検討のご参考にしていただけましたら幸いです。

なお、CatoクラウドのCASB機能については、以下の記事もご参照ください。

CASBではどんな制御ができる?

CASBでの制御は、次世代ファイアウォール(L7FW、NGFW)でのアクセス制御とは少し違います。

次世代ファイアウォールでの制御

アプリケーション識別をして、そのアプリケーションへの通信を許可・拒否することができる。

- 例) X(旧Twitter)へのアクセスを拒否する。閲覧も投稿もできない。

CASBでの制御

アプリケーション識別をして、そのアプリケーションの特定の操作を指定して許可・拒否することができる。

- 例) X(旧Twitter)の閲覧は許可するが、投稿のみ禁止することができる。

このような違いがあるため、CASBのルール作成においては、許可・拒否するアプリケーションに加えどの操作を許可・拒否するかを検討する必要があって、検討が難しく感じられるのではないかと思います。

なお、Catoクラウドにおいては、CASBはオプション機能となっています。CASBオプションを追加することで、クラウドサービスに対する操作など、詳細な情報が取得できるようになります。

CASBでのよくある制御ルール例

では、CASBを導入されている企業ではどのような制御をされているのでしょうか。SCSKで実際にご相談を受けたり、設定をご案内する中で多い例をご紹介します。

クラウドサービスでの個人アカウント利用の制限

会社で利用するクラウドサービス、具体的にはMicrosoftのM365やGoogle Workspaceについて、会社のメールアドレスでのログインを許可するが、その他のメールアドレスでのログインを拒否するという設定です。

この設定により、会社の端末から個人のGoogleDriveに業務情報をアップロードするといった操作を抑止できます。

また、同様にChatGPTへの社内情報のアップロードを抑止する目的で、OpenAIへのログインを制御しているご利用例もあります。

Catoクラウドでの設定例

以下は、CatoクラウドのCASB機能であるApplication Controlでの設定例です。それぞれ上の行で会社アドレスでのログインを許可し、下の行でその他のすべてのログインを拒否する設定です。

なお、Catoクラウドではこの他にTenant Restriction(旧名称:Header Injection)機能を利用し、特定のサービスへの通信時にHTTPヘッダを挿入することが可能です。これにより、クラウドサービス側で、アクセス可能なアカウントやテナントを制限するなどの動作が可能です。詳細は下記記事をご参照ください。

ファイル共有サービスへのアップロードの制限

Dropbox、boxなどといった、ファイル共有サービスやオンラインストレージに対し、アップロードのみを拒否する設定です。

これらのサービスは、取引先等からのファイル送付に利用されることもあるため、アクセス自体を拒否してしまうとやりとりに支障が出てしまいます。このため、以下のようなルールにされる場合が多いです。

- 自社で契約しているファイル共有サービスは全アクションを許可

- それ以外のファイル共有・オンラインストレージは、アップロードのみを拒否 (閲覧・ダウンロードは可能)

Catoクラウドでの設定例

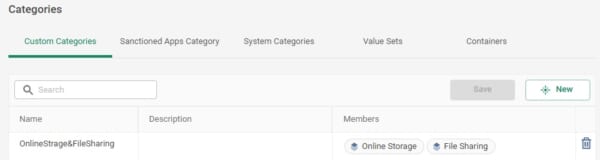

Custom Categoriesにて、アップロード拒否対象とするカテゴリを作成し、

Application Controlにて、Dropboxのみ全アクションを許可、その他Custom Categoriesに対するUploadのみを拒否とします。

※2025年1月現在の仕様で、Application Categoriesに対してはActivitiesが指定できないため、Custom Categoriesを作成しています。

SNS投稿の制限

XやInstagram等のSNSに対し、投稿のみを拒否する設定です。

情報収集のため閲覧は許可したいが、リスク管理上、社内からの投稿はできないようにしたいという場合に有効です。

Catoクラウドでの設定例

例として、広報担当のみは投稿含めすべての操作を許可し、その他ユーザは投稿を拒否する設定です。

リスクが高いクラウドサービスの利用制限

世の中にはクラウドサービスが無数にあり、利用者がその一つ一つの安全性を判断したり、ルールを設定するのは現実的に不可能です。

この問題への解決策として、各CASBではクラウドサービスに対し独自のリスク判定を行っており、このリスク判定をもとに、利用者がルールを設定することが可能です。

Catoクラウドでの設定例

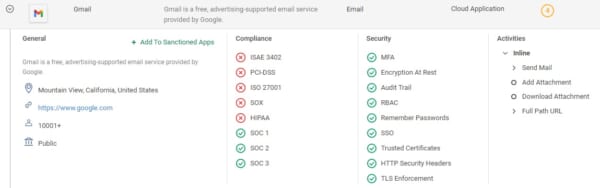

Catoクラウドでは、クラウドサービスの認定取得やセキュリティ対策状況をもとに、1(低)~10(高)のリスクスコアをつけています。例として、Gmailのリスクスコアは「4」です(2025年1月時点)。

このリスクスコアを元に、スコア8以上のクラウドサービスはアクセスを拒否するなどの設定を行うことで、セキュリティリスクが高いと判定されたサービスの利用を制限することができます。

すべてのクラウドサービスへのアップロードをログに記録

クラウドサービスごとのCASBルールを設定した上で、その他すべてのクラウドサービスに対し、ファイルのアップロード動作をログに残す設定です。

万が一情報の持ち出し等があった場合に、ログから追えるようにしたいという目的です。

Catoクラウドでの設定例

すべてのクラウドサービスへのUploadを、許可はするが、Event(ログ)に残すという内容です。

補足

CatoクラウドのCASB機能では、ルールを全体にかけるだけでなく、ユーザやグループを指定して設定することもできるので、例えば個人情報を扱う部署にはより厳しいルールを適用したり、特定のユーザはルールの対象外にしたりといった、細かな設定が可能です。

また、設定例の中にもあるように、指定の動作について、拒否ではなく「許可するがログに残す」「許可するが管理者にメール通知する」といった指定も可能です。

拒否ルールを急に設定すると業務に支障が出る場合もあることから、まずは「ログに残す」設定でルール適用し、その後ログ状況を見て拒否に変えていく運用がおすすめです。

最後に

本記事では、実際にCASBで設定されることの多いルールをご紹介しました。CASB導入時のルール検討にご活用いただけますと幸いです。

自社環境に合ったCASB制御を行うには、クラウドサービスの実際の利用状況を定期的に確認し、自社のポリシーと照らし合わせてルールをブラッシュアップしていく必要があります。「可視化(Visibility)」「アセスメント(Assessment)」「強制(Enforcement)」「防御(Protection)」のサイクルの運用です。

SCSKでは、運用経験豊かなエンジニアが多数在籍しており、お客様にあわせたご支援が可能です。お困りごとなどございましたら、ぜひご相談ください。