Windows 11 24H2でBitLockerの有効化の条件が緩和され、より広い範囲のPCでローカルディスクの暗号化がデフォルトで有効化されたPCの納品が増えています。

BitLocker 自動デバイス暗号化のハードウェア要件の情報は下記をご参照ください。

OEM 向け Windows 11 での BitLocker ドライブ暗号化

BitLockerは端末の紛失対策において多くのメリットが享受でき、今までBitLockerを活用していない場合には24H2へのアップデートにあたり、BitLockerの活用に関しての検討が必要となります。

特に、PCの運用や保守の際にHDDやSSDを交換する場合には回復キーをどの様に管理し運用していくかの検討をお勧めします。

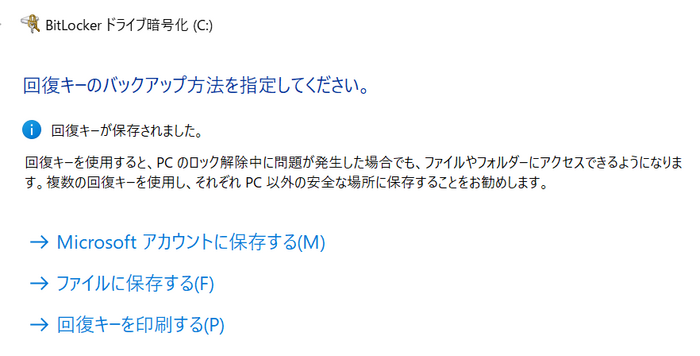

BitLockerで暗号化いただくとHDDやSSDの交換や何らかの理由で暗号化を解除しなければならない時に必要となる「回復キー」の入力が求められます。 Microsoftアカウントに保存や別途ファイルに保存することを選択される場合が多いと思います。

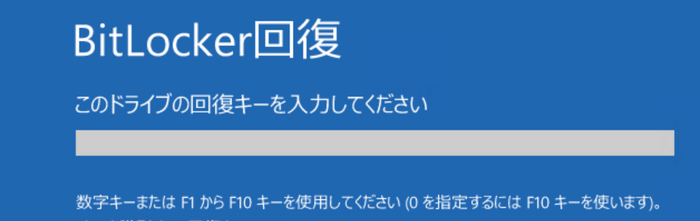

何らかの理由でBitLockerの暗号化を解除いただく必要がある場合には下記画面が表示され回復キーの入力が求められ、OSのログオン画面まで進めません。端末の紛失や盗難時に非常に有益でセキュリティレベルが高くなりますが、通常運用で発生した場合、回復キーがなければ非常に手詰まりの状況となります。

先日お客様よりソフトウェアのアップデート後に再起動したところブルースクリーンになってしまい、対処のためBitLockerを解除しなければならないが回復キーの管理が個人任せになっており残念ながらMicrosoftアカウントに保存されておらず、本人も保存したファイルが見当たらないとの状況で非常に困られたそうです。

上記の場合に備えて社内のルールで必ず回復キーはMicrosoftアカウントに保存やファイルを情報管理部門へ提出させるなど、何らかの対策が必要です。

事例のお客様はSKYSEA Client ViewでBitLockerの回復キー収集を設定済みでSKYSEA Client Viewで収集いただいた情報を確認いただく流れでご販売店様よりご案内いただき無事回復したとのお話を伺いました。

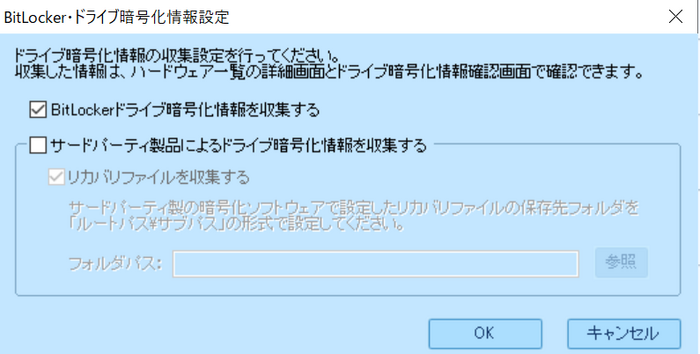

SKYSEA Client ViewでBitLockerの回復キーの収集をいただく場合、設定にて「BitLockerドライブ暗号化情報を収集する」が初期値はOFFですので有効化していただくと、各端末から回復キーの情報を収集いただけます。Microsoftアカウントやファイルに保存する運用のバックアップとしてご活用いただけるかと思います。

その他SKYSEA Client ViewでのBitLockerの情報の管理機能は下記よりご参照ください。

BitLockerローカルディスク暗号化管理