高機能ハニーポット(T-Pot 22.04)をさくらのクラウドに構築して攻撃を観測する

目次

はじめに

皆さんはハニーポットというのはご存知でしょうか。ハニーポットとは、悪意のある攻撃を受けるように設計された「罠」や「おとり」になるサーバーやネットワークのことです。最新のサイバー攻撃やマルウェアの動向を探ったり分析したりするために用いられるものです。

T-Potとは

T-Potは主にDockerを用いて構成されているマルチハニーポットプラットフォームで、様々なツールや罠が用意されています。複雑な設定を必要としないにも関わらず様々な機能を利用できるのが特徴です。ただしその分、要求スペックが高いのもまた特徴です。

T-Potはあくまでマルチハニーポットプラットフォームであり、複数のハニーポットを集めたものになります。以下の画像を見るとどのようなハニーポットがどこのポートでListenされているかわかります。

今回はこのT-Potをさくらのクラウド上に設置してサイバー攻撃を観測してみたいと思います。

インストール

インストール要件

まずT-Potのインストール要件を確認しましょう。公式GitHubリポジトリによると少なくとも8~16GBのRAMと 128GBの空きディスク容量が必要とされているようです。

インストール手段

T-Potのインストール方法は複数あります。

- Debianをインストールしたマシンにプログラムをクローンしてインストールする方法

- T-PotのISOイメージからインストールする

- TerraformまたはAnsibleを使った自動インストール

[1]の方法ではエラーが発生することが多いので、今回は[2]の方法でインストールを行っていきたいと思います。

ISOファイルをダウンロード

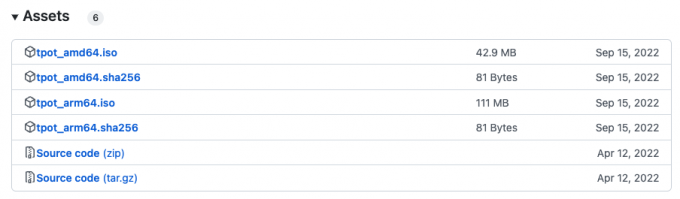

T-PotのリリースページよりT-Pot(22.04.0)をダウンロードします。

下記の画像の一番上にあるtpot_amd64.isoをダウンロードします。

ISOイメージを利用できるようにする

外部のイメージを利用してインストールを行うにはISOイメージ機能を使います。

最新の環境ではcurlを使って簡単にファイルのアップロードが出来るので今回はこちらを利用します。curlコマンドを実行できる環境がない方はFTPソフトを使った方法がありますのでこちらのドキュメントをご覧ください。

まず始めにさくらのクラウドにログインし、コントロールパネル左側メニューの「ISOイメージ」にて追加をクリックして5GBでアップロード領域を作成します。

※ ISOイメージの領域を作成すると時割1円の課金が発生します。

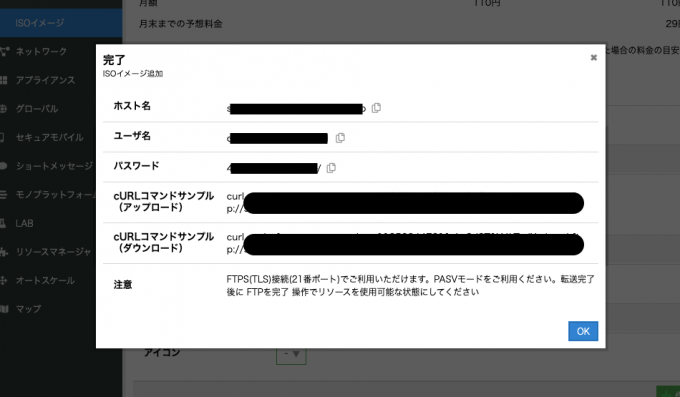

作成が終わると以下のように情報が表示され、その中にcURLコマンドサンプル(アップロード)という部分があるのでコピーします。

コピーができたら、先程ダウンロードしたISOファイルが存在するディレクトリにてコマンドを実行します。コマンドは以下の形式になっているので、最後のファイル名の部分だけtpot_amd64.isoに変更して実行してください。

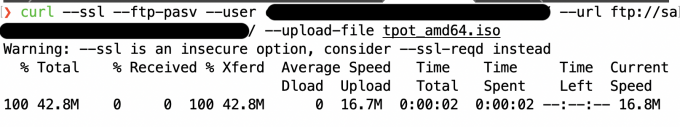

curl --ssl --ftp-pasv --user <ユーザ名>:<パスワード> --url ftp://<ホスト名>/ --upload-file <ファイル名>コマンドを実行するとこのような画面になります

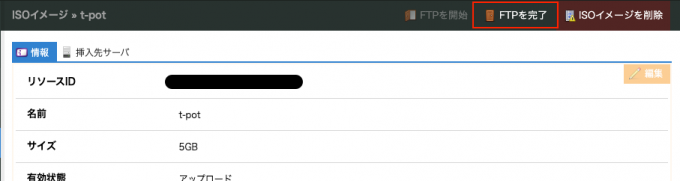

アップロードが終了したらFTPを完了しておきましょう。

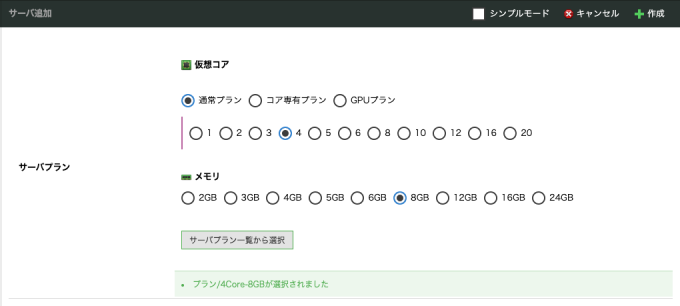

サーバーについて

前述の通りT-Potは要求スペックが高く、8~16GBのRAMと128GBの空きディスク容量が必要とされています。この要件に近いサーバーをさくらのクラウドに用意しようと考えると以下のようなスペック・料金になります。

| コア数 | メモリ | ストレージ | 日割 | 月額 |

|---|---|---|---|---|

| 3 | 8GB | 100GB | 604 円 | 12,100 円 |

| 3 | 8GB | 250GB | 893 円 | 17,875 円 |

| 4 | 16GB | 250GB | 1,207 円 | 24,145 円 |

今回はメモリ8GBとストレージ250GBで構築したいと思います。ただ、ストレージに関しては128GB必要とされていますが、ログを溜め込むストレージ部分が大きく、短期間の利用であれば100GBでも問題ありません。

また、下回るスペックで運用したい場合は環境に合わせて独自のISOイメージを作成することができます。詳しい方法は公式READMEのCreate your own ISO Imageをご覧ください

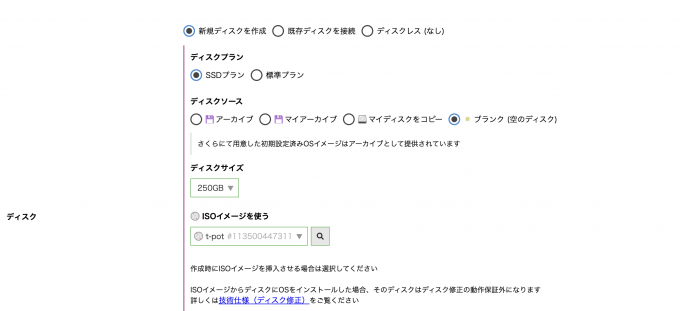

サーバーを作成

ではさっそく作成していきましょう。さくらのクラウドのサーバ作成画面に行き、シンプルモードを解除してスペックを選択します。

ディスクソースをブランクにして先程アップロードしたISOイメージを選択します。

そしてサーバーに任意の名前をつけて作成しましょう。

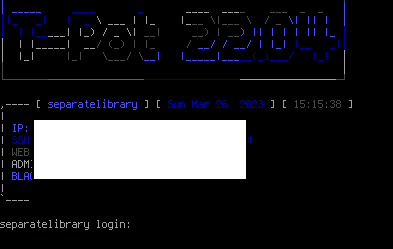

コンソールからインストールの設定

一覧の画面から作成したサーバーを選択し、コンソールにアクセスしてください。コンソールでこの画面が表示されたらいったんここまでは成功です。

以降の作業はコンソールからの操作で十分なので、ここでインストールを行います。

特段難しいことはしないので以下の通りに選択・入力してください。

- T-Pot 22.04.0 (AMD64)

- [Select your location] other

- [Select your location] Asia

- [Select your location] Japan

- [Configure the keyboard] Japanese ※1

- [Choose a mirror of the Debian archive] Japan

- [Choose a mirror of the Debian archive] deb.debian.org

- [Choose a mirror of the Debian archive] を選択

- [Choose Your T-Pot Edition] STANDARD

- [Enter password for console user (tsec)] <任意のパスワード 1> ※2

- [Repeat password for console user (tsec)] <任意のパスワード 1>

- [Enter your web user name] <任意のユーザーネーム>

- [Enter password for your web user] <任意のパスワード 2>

- [Repeat password for your web user] <任意のパスワード 2>

※1 : 自環境に合わせてください

※2 : 後に利用するtsecというユーザーのパスワードです

ここまでできたらインストールは終了です。数分ほどサーバーがセッティングを行い、その後に次の画面が表示されます 白塗りの部分にSSHコマンドや管理画面のURLなどが表示されます。

いったんここまでで攻撃を観測できる状態にはなっているのですが、おそらく1つエラーが発生しているはずなので直しておきましょう。

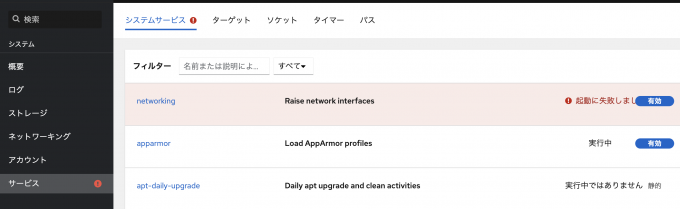

ネットワークエラーを治す

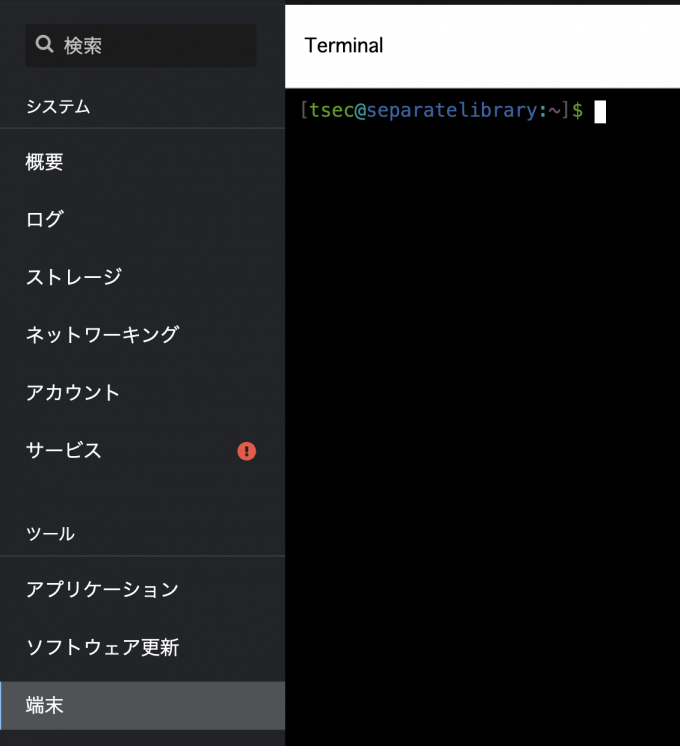

まずCockpit(https://<ipアドレス>:64294)にアクセスしましょう。このCockpitはLinuxサーバーを管理するツールで、Web上からユーザの管理やネットワーク管理等を行えます。

ユーザー名はtsecで、パスワードは先程コンソールでの操作10番目で入力した文字列です。

Cockpitのサービス画面を見ると、networkingの起動に失敗しているのがわかるでしょう。これはT-Potのプライマリネットワーク・インターフェースが初期設定ではens3となっているためです。これをさくらのクラウドに合わせてeth0に設定する必要があります。

設定方法ですが、Cockpitにはターミナルも用意されているので、こちらを使って操作しましょう。

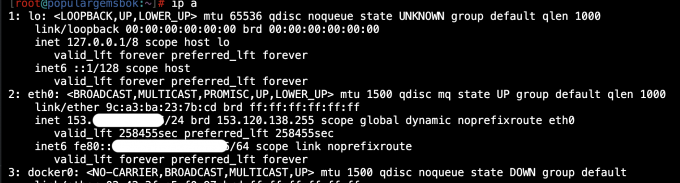

まずは念のため、自分のインターフェースを確認しておきましょう。

ip a自分のサーバーは確かにeth0でグローバルネットワークと接続されているみたいですね。

では次にお好きなエディタで/etc/network/interfacesを編集し、11, 12行目のens3をeth0に変更して保存してください。

sudo vi /etc/network/interfaces保存したらCockpitのサービスに移動してエラーとなっているネットワークを選択し、[サービスの開始]を押しましょう!

以下のようになれば成功です。

攻撃を観測する

では実際に集まってくる攻撃を観測しましょう。今回はAttack MapとKibanaの2つを紹介したいと思います。

まずはhttps://<ipアドレス>:64297にアクセスして、インストール時の操作[12],[13]で設定したユーザー名とパスワードを入力してログインしてください。

Attack Map

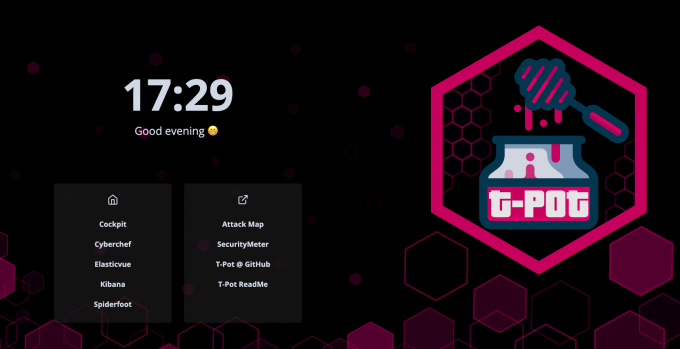

ログイン後の以下のような画面が見えたら、まずはAttack Mapへアクセスしてみましょう。

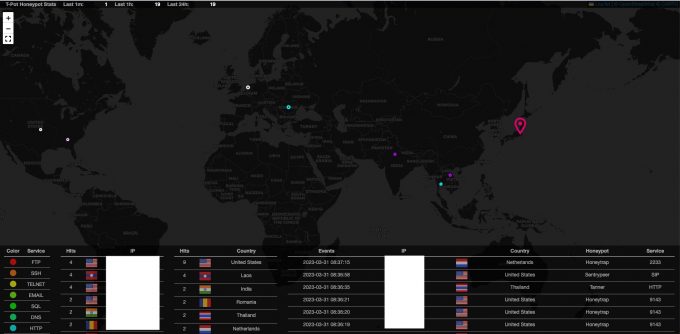

Attack Mapでは攻撃をリアルタイムに見ることが出来ます。実際に攻撃を観測すると、弓矢が飛んでくるかのような演出と同時に攻撃地にドーナツ型の点が発生します。今回は数分放置しただけで早速数個の攻撃を観測することが出来ました。

Web全体をスキャンしているクローラなどもいますので、すべてがすべて攻撃と言えるわけではないのですが、観測されたものの大半は自動化されたBOTによる攻撃だと言えます。

Kibana

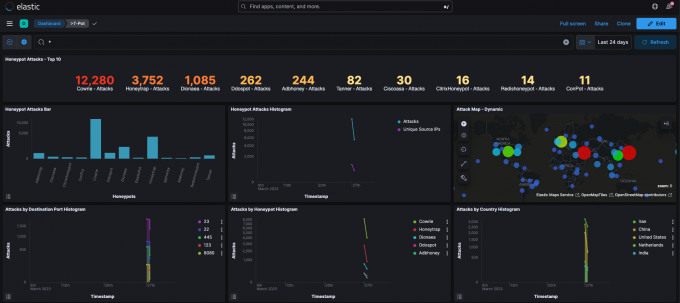

次にKibanaを紹介します。Kibanaはデータを可視化するためのツールです。このハニーポットでは攻撃に関するデータを見やすく表示してくれます。

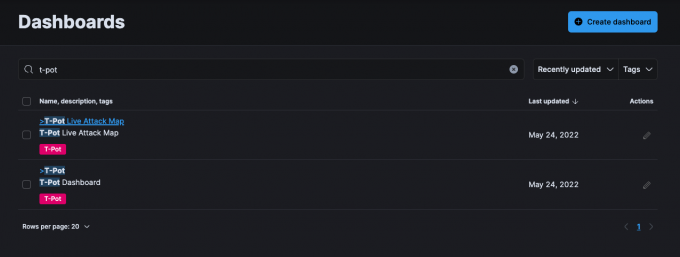

ログイン後の画面から左下のKibanaを選択し、KibanaのDashboardsに移動してください。そして検索バーにt-potと入力し>T-Potをクリックしてください

このページではT-Potに行われた攻撃の総合的な情報を見ることができます。

以下の画像は1日放置して攻撃を観測したものです。CowrieはSSHにて攻撃を観測するハニーポットなのですが、飛び抜けて多くの攻撃が観測されていますね。

下にスクロールするとさらに興味深いものが見られます。下図左上の円グラフを見てください。

これは国別にどのポートへの攻撃が行われているかの割合を測ったものです。United StatesやChinaからは22番ポート(SSH)への攻撃が多いのに対してインドからは445番ポート(SMB)を狙った攻撃が多く見られたり、イランからの攻撃はほぼすべて23番(telnet)となっています。

何かしらの背景がありそうですね…

さて、次にその下を見てみましょう。これは各種攻撃に用いられたユーザ名とパスワードの頻度で、文字が大きければ大きいほどよく試行された文字列ということです。やはり安直なパスワードは狙われやすいということが身にしみてわかりますね。

まとめ

この記事ではT-Potの機能とツールを紹介しました。

今回紹介した以外にも、マルウェアを捕獲して攻撃の再現を行ったりできるDionaeaというハニーポットやHoneytrapというハニーポットなどもT-Potには内包されています。その他にもいろんな機能があるので、ぜひ試して調査や攻撃の可視化に役立ててみてください。