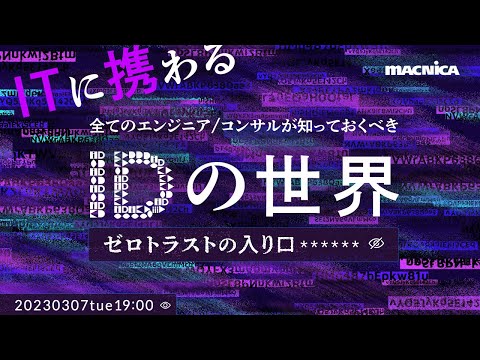

ニューノーマル時代のゼロトラストセキュリティ──マクニカが基本知識からコア機能、最適ソリューションまでを徹底解説

近年、サイバー攻撃対策のキーワードとして注目集める「ゼロトラストセキュリティ」。今回は、半導体、ネットワーク、サイバーセキュリティ、AI/IoTにおけるトータルサービス&ソリューション・プロバイダーであるマクニカのエンジニアが、ゼロトラストの概念からネットワーク種類(IAP型、SASE型、SDP型、VPN型)、テレワーク環境でのセキュリティ対策や最適なソリューションなど、徹底解説する勉強会を開催。その様子をレポートする。アーカイブ動画

ゼロトラストを実現するための3つの基本原則と4つのポイント

株式会社マクニカ 小林 真也氏

最初に登壇したのはマクニカのリモートアクセス エンジニア小林真也氏。小林氏は入社3年目で、現在はマクニカのゼロトラストプロフェッショナルとして、コンサルタント業務も行っている。まずはゼロトラストの必要な要素について説明した。

「これまでのセキュリティは、社内と社外など境界を設けることで防御し、境界内部は安全、外部はアントラストという考えが一般的でした。一方、ゼロトラストはあらゆる場所を信頼しないという考えに基づくセキュリティです」(小林氏)

ゼロトラストが登場した背景には、境界防御における3つの課題がある。1つ目はIDやパスワードが漏洩したら、攻撃者に侵入されてしまうこと。2つ目は境界内が安全という考え方のため、内部に入ればどこにでもアクセスできる設計になっていること。

3つ目は社内を監視する仕組みが整っていないため、攻撃者の侵入に気づかない、気づいたとしても対応が遅いこと。これらの境界防御の課題に対し、ゼロトラストでは、3つの基本原則を示している。

1つ目の「明示的に検証する」に関しては、従来のようにネットワーク(場所)で防御するのではなく、ユーザーID・パスワードやデバイスで信頼性を判断することが大切だ。

2つ目の「最小限のアクセス許可」については、日常生活を例に分かりやすく説明された。 従来の境界防御は家であり、ゼロトラストはホテルだと考えると分かりやすい。

一般的な住居では各部屋には鍵がかかっていないことが多いため、玄関の鍵を盗まれるとすべての部屋が侵害されてしまう。一方、ホテルでは各部屋に専用キーが与えられるため、なくしたとしても侵害されるのはその部屋だけ。侵害範囲は最小限に留まる。

3つ目は、境界内部も常に侵害されていることを前提としたセキュリティを設計すること。デバイス状態の常態監視や、アクセス時は常にユーザー認証を行う考えや設計である。

マクニカでは、この3原則を実現するために4つのポイントを意識しながら進めている。

- ユーザーの認証・認可

- デバイスの信頼性の監視

- ゼロトラストネットワークの実現

- 侵害を想定した運用変革

閉域網とNaaSを組み合わせたハイブリッド型拠点間通信が増加

株式会社マクニカ 白石遼平氏

続いて登壇した白石遼平氏は、2021年に新卒入社したSASEエンジニア。世界中に拠点を持つグローバル企業に、次世代型ネットワーク変革成功に向けた技術的支援を実施している。

まず白石氏は、企業が構築する拠点間ネットワークの変遷について、次のように説明した。

「従来は閉域網を利用していたので、高いセキュリティが担保されていました。一方、通信帯域が広く取れないなどのデメリットがありました。そこで、セキュリティを担保しながらも利用帯域を広く取れるよう、インターネットと閉域網を併用するようになり、SD-WAN(Software Defined-Wide Area Network)の技術や、サービスが浸透していきました」(白石氏)

現在は上記スライド右端のレベル3。クラウドを活用することで専用線を使わずにネットワーク環境が構築できる。かつ、さまざまなサービスを受けることが可能なNaaS(Network as a Service)の活用が増加している。

従来のように各種ネットワーク機器を購入・運用する必要もないため、コスト削減にも寄与する。また、専用バックボーンを使っているため、ミドルマイル通信の高速化といったメリットもある。

なぜ、NaaSの導入が進んでいるのか。白石氏は、インターネットを1つのルータとみなすことで生じる2つのポイント(メリット)を挙げた。1つ目は「インターネットブレイクアウト」だ。

従来のネットワーク(赤線)はMPLS(Multi-Protocol Label Switching)の仕組みを使っていたため、すべてのデータがデータセンターを経由していた。だからこそ、同経路にプロキシなどを設置すれば、高いセキュリティを担保できていた。

しかし昨今Webトラフィックが増大したことで、遅延が発生するという問題が生じるようになった。そこで、拠点から直接Webなどにアクセスする、インターネットブレイクアウト(ローカルブレイクアウト)が求められるようになった。

だが、NaaS、バックボーンを経由すると、クラウドの各種サービスを受けることができたり、自社のポリシーを適用できたりするという利点もある。例えば、ログの収集などだ。

また、閉域網の場合は一つ一つのネットワークにおいて、設定や接続といった業務を行うために、現地にエンジニアが行く必要があった。

運用後のトラブルシューティングなども同様であった。

一方NaaSであれば、1拠点にいながら設定から運用・管理まで、目の前のPCを通して簡便にできるというメリットがある。

では、拠点間ネットワークはすべてNaaSに置き換わるのか。白石氏は次のような見解を述べた。

「専用線の需要は減少していくと考えられます。ただし、ゼロになるとは思っていません。専用線とNaaSを併用したハイブリッドなネットワーク構成が、これからは増加していくでしょう」(白石氏)

SWGとの組み合わせで、アウトバウンドにおけるゼロトラストを実現

株式会社マクニカ 荒木 貴大氏

3番目に登壇した荒木貴大氏は、SWG/Isolationの領域でグローバル企業や官公庁、地方自治体に対して、高度なセキュリティ要件に合わせた提案活動を行っているIsolationエンジニアだ。荒木氏は、まず社外向け通信(アウトバウンド)における昨今のトレンドと現状の課題について語った。

「コロナ禍によりテレワークが浸透したことで、2つの課題が生じました。1つはVPN(Virtual Private Network)の利用者増加による回線の逼迫。もう1つはVPN、社内のネットワークを経由しないアクセスによるセキュリティレベルの低下です」(荒木氏)

SaaSの利用も増加しており、今後はますますWebトラフィックは増えていくことが予測される。テレワーク回線を狙ったサイバー攻撃も増加傾向にあり、今後はクラウド型のゲートウェイ(Cloud Secure Web Gateway)が主流になっていくだろうと、荒木氏は解説する。

例えば、SWG(Secure Web Gateway)には、URLやアプリケーションに対するフィルタリング、アンチウイルスなど様々な機能が備わっており、導入することで利用者の場所を問わず、同じセキュリティレベルを提供できる。

ゼロトラストのセキュリティモデル「SASE(Secure Access Service Edge)」を構成する要素のひとつでもある。

オンプレミス製品ではカバーできなかった、アイソレーションや内部不正による情報漏洩や不正アクセスを未然に防ぐことのできるCASB(Cloud Access Security Broker)機能も有している。

「アイソレーションは悪意のあるWebサイトからクライアントを100%完全に防御できる技術であり、金融業界や官公庁などから注目されています」(荒木氏)

NISTレポートの7原則でも、2・3・4をSWGでカバーできる。一方でSWGを導入しただけでは、ゼロトラストなセキュリティが完璧ではないと、荒木氏は言う。

ワークスタイルの変化がその理由だ。将来的には、会社から支給されたデバイスだけではなく、個人のPCやスマホからもネットワークにアクセスすることが予測されるからである。

その際はいわゆる動的ポリシーとして、ユーザーベースで制御するのではなく、端末単位でポリシー制御をすることが理想だが、同仕様の製品は少ない。現状では端末単位でポリシー制御するのは難しい。

今後の展望として、端末単位の動的ポリシーを制御し、SWGでカバーしていない領域を補う、他製品との連携が有効だと、荒木氏は今後の展望を語った。

ゼロトラストセキュリティを実現する「ZTNA」4つの型

株式会社マクニカ 宮﨑 竜輔氏

最後のプレゼンを行ったのは、宮﨑竜輔氏。顧客やパートナー企業に向けたSWG/ZTNA領域の技術支援や技術的課題解決を行うSSEエンジニアである。社内向け通信(インバウンド)におけるゼロトラストセキュリティを実現する手法、ZTNA(Zero Trust Network Access)について説明した。

ZTNAは、社内のネットワークには侵入させずに、特定のユーザーとアプリケーションを結ぶことで、侵害を最小限に食い止めるという考えから生まれた技術・製品群だ。「VPN型」「IAP型」「SASE型」「SDP型」と、大きく4つの型がある。

対応しているプロトコルやアクセス権限の大小、運用コストや導入難易度など、それぞれ得意分野やカバーができる範囲が異なるため、見合った型を選定し、導入することが重要だ。

VPN型は、社外の利用者が社内のデータセンターやIaaSにゲートウェイを介して認証の実行を行い、認められれば実通信が実施される。

「デバイスの状態に応じた制御が可能なため、ウイルスが潜んでいるようなデバイスに対してはアクセスを許可しない制御を実現します。一方で、リモートワークの増加で問題視される通信の逼迫や、バージョン管理が脆弱性に直結する課題があります」(宮崎氏)

IAP型は、社外の利用者がPOPに向けてHTTPSアクセスを行う。社内のコネクタがその通信を検知し、コネクタ側からPOPに向けてトンネルを確立する。そのトンネルを介し、目的サーバーへの通信が実行される。

SASE型は、社外の利用者がPOP向けにトンネル接続する。社内も同様にPOPに対してトンネル接続を行い、IPベースで通信が実施される。

SDP型は社外のユーザーがコントローラーへ認証を行い、コントローラーが社内のゲートウェイに対して認証状況を反映すれば、通信が実施される。

宮崎氏は4つの型の特徴を一覧にまとめた表も紹介した。SASE型はバランスがとれている印象を受けるが、それぞれ特徴があり、環境に応じた相性もある。どの型がどのような場面に適しているかについては、後半のパネルディスカッションで語られた。

ゼロトラスト導入が進むとVPNは不要になるのか?

後半は4人の登壇者が一同に介し、ゼロトラストに関するトピックスについて、現場で日々実務を行っているプロフェッショナルとしての見解をディスカッションした。

荒木:ゼロトラストの導入が進むと、VPNは不要になるという意見もありますが、実際どのように考えていますか。

小林:まったくの誤解です。最小権限を担保できないのは事実ですが、トラブル事例を見ると設定や環境など、利用方法や状況に問題がある場合が少なくないからです。

例えば、よく見られるのがサイジングの問題です。VPNはオンプレ利用なので、利用者が増えれば対応が難しくなります。そのため設計段階から、利用者のスケールを予測しておくことが重要です。

荒木:つまり、VPNは今後も使い続けた方がよいと考えているわけですね。

小林:VPNを使い続けることが最適解というわけではありません。最も重要なのは、リスクを考えた上で、利用する機器を考えることが重要です。例えば、VPNが不必要だと言われる理由の1つは、機器のバージョンがセキュリティの担保に大きく影響すること。ただ裏を返せば、しっかりとバージョンアップしておくことで対処することができます。

白石:VPNを正しく使うことが、ゼロトラストなセキュリティだということですね。

小林:一方で、明らかな弱みもあります。VPN機器のゲートウェイのIPが、外に晒されている点です。ただ、価格が安いといったメリットもあるので、コストや現場の要望などを考慮しながら判断することが大切です。

荒木:では、どのような規模の組織にVPNが向いているのか。拠点は国内のみで規模がそれほど大きくない企業はどうでしょう。

小林:VPNが向いていると思います。ただ現在のVPN機器を使用しているお客様のほとんどは、特権権限をユーザーに付与しているお客様が多いため、継続利用する場合には、権限を下げるといったゼロトラストの思考を盛り込むことが大切です。

荒木:国内に拠点数が多い企業はどうでしょう。

宮崎:VPNではなく、SDP型やIAP型が適していると思います。VPNはデータセンターにしか機器を設置できないため、他拠点にアクセスする際に手間や時間を要するからです。対してSDPであれば、すべての箇所にゲートウェイを置き、クライアントはリソースに素早くアクセスすることができます。

一方でIPA型の場合はユーザー情報をキーにして、IDaaS経由で他の拠点にもアクセスできるため、拠点が複数あっても特に問題はありません。クラウド製品なのでバージョンアップでの脆弱性はもちろん、運用面も楽です。弱点はオンプレ環境に弱い点です。インターネット向けのセキュリティ対策として、SWGも必要でしょうね。

SASEはセキュリティに関する基本要素がすべて揃うコンビニのようなもの

荒木:拠点数が少ない企業はどうですか?

小林:拠点数が少ないときもSWGはあった方が確実だと思います。

荒木:では、国内外に拠点がある企業に適した構成はどうでしょう。

白石:SASE型がいいと思います。SASEであればインターネットさえ繋がっていればグローバル各地のセキュリティに対応でき、メンテナンスも楽です。逆にSASEでないと、メンテナンスを怠っている特定リージョンがセキュリティホールになる可能性があります。

宮崎:一方で、WANごとに別々のソリューションを入れるケースもありますね。

白石:SASEは、SWGやCASBなどが何でも揃っている、セキュリティのコンビニのような存在だと思います。ただ専門店ではないので、より高度な深いセキュリティを求める場合には、アイソレーション機能やDLPの制御など、不足する機能もあります。

その際は、SSEとSD-WANをセットで利用することが多いです。ただし管理画面が異なるため運用が煩雑になり、ケースバイケースで選定する必要があると思います。

SaaSの台頭によりインターネット・社外監視の重要度が増している

荒木:社外向け通信・アウトバウンドのセキュリティについては、どのような機能が必要でしょうか。

宮崎:SaaSプロダクトや利用者の増加によるところが大きいですね。一方で、会社が認めていないサービスを使う人も少なくありません。CASBでセキュリティ対策を行うケースが増えていますし、ますます需要は増えていくと思います。加えて、より強力に管理・制御したいクライアントは、DLP(Data Loss Prevention)なども導入しています。

荒木:社外監視に対し、SaaSを監視するSSPM(SaaS Security Posture Management)などは、まさにトレンドを反映しているセキュリティサービスだと感じています。

働き方の変化により、オンプレからクラウドにネットワークが移行しています。将来的に社内ネットワークはなくなるのでしょうか。

白石:業種によるでしょうね。例えば金融系はインターネットと隔離したネットワークを構築しています。現時点では、社内ネットワークがゼロになり完全にクラウドに移行するとは思えません。

小林:セッションで白石さんはローカルブレイクアウトが必要ないと説明していました。VPNに携わっていた自分からすると、ローカルブレイクアウトを使うケースは多いと思うのですが。

白石:すべての通信がローカルブレイクアウトしてはいけない、という意味ではありません。内容を監視できないような情報であれば、使用していいと考えています。例えば、Office365の通信すべてをローカルブレイクアウトするとなると、テナント制御ができません。必要なものを残す設計が必要だと言えます。

宮崎:これだけSaaSがたくさんあるのに、テナント制御に対応している製品はメジャーどころしかなく、テナント制御は有効な機能ではないと個人的には感じています。

荒木:テナント制御の要望は多いですね。例えば、プロキシのヘッダーに値を挿入してサービス側でアクセスを制御したいなど。特に要望の多いサービスがOffice365です。

それぞれの技術や各製品の強みを連携することが重要

小林:従来の境界防御からゼロトラストをお客様に提案・導入するにあたり、苦労している点を聞かせてください。

宮崎:ゼロトラストを導入すればセキュリティが担保できると思っていたけれど、期待通りの効果が出ないという、理想とのギャップの声を聞きます。実際、機能拡張はオンプレと比べるとクラウドはまだ少なく、今後の進化を待つしかない面があります。

また、オンプレに重要な資産を残しているなどの理由で外せない。そのためゼロトラスト、クラウドを導入すると二重にセキュリティコストがかかるという声が、特に経営層など上位レイヤーから聞かれます。

宮崎:ユーザーや端末状況の検証における、他の要素についてはいかがでしょう。

白石:アンチウイルス機能が稼動しているかを端末内でチェックし、証明する機能がありますが、ゼロトラストというよりもレガシー的な手法に思えます。

小林:機器で認証するよりも、認証はIDaaSに任せた方がよいと考えています。一方で端末の状態確認ではEDR(Endpoint Detection and Response)やUEM(Unified Endpoint Management)といった技術やサービスを、うまく活用する必要があるでしょう。

荒木:社内でも様々な製品の検証をしていますね。例えば、EDRが端末の不審な挙動を検証してSWGに投げ、ファイルのアップロードをブロックする製品は、IDaaSの連携も必要でした。それぞれの技術や製品の足りない要素を他で補うことが重要だと思います。

【Q&A】参加者から寄せられた質問に登壇者が回答

パネルセッション後は、視聴者からの質問に登壇者が答える質疑応答も行われた。

Q.完全にゼロトラストを目指すべきか

宮崎:ゼロトラストを導入したら、セキュリティが完璧になるわけではありません。逆に、下がることもあります。セキュリティの本質は、ビジネス制限をかけずにいかにデータを守るか。現状、ほとんどの企業は境界型で、移行というよりも本質を念頭に置きながらのハイブリッド型のセキュリティを選択しています。

Q.セキュリティと利便性のバランスを取るポイント

小林:相反するため、両者のグレーゾーンを設けることがポイントです。

荒木:セキュリティを強固にしたことで利便性が下がっては、意味がありませんし、社員は業務を進めるために悪意なく抜け道を探すでしょう。悪意あるアクセスが行われるケースもあります。社員の属性を把握した上で、バランスポイントを探ることをお勧めします。ただし、現状維持は退化だと捉え、新しい技術を否定せず検討する姿勢が大切です。

Q.ゼロトラストの成功事例、成功ポイントについて

小林:本気でセキュリティを考えている企業ほど、次々とセキュリティホールが見つかる傾向にあるため、完璧にゼロトラスト移行を実現した企業はほとんどありません。ただ実現しそうな企業は、トップダウンで進めている特徴があると感じています。

Q.ゼロトラストと他のセキュリティ手法の違いや特徴

荒木:テレワークやネットワーク拠点が少ない企業では、従来のオンプレ型のセキュリティの方が優位だと思います。

小林:各ベンダーが自動化、GUIなどを導入していますが、運用者視点で考えると、従来のセキュリティと比べてゼロトラストの方が大変です。ただし、侵害された後の対応は考えておくべきで、ゼロトラストの方がセキュリティ効果は間違いなく高いです。

Q.ゼロトラストを検討する前に議論しておくべき事柄

宮崎:インターネット向け、社内向け、それぞれのネットワークでどの程度のセキュリティを担保したいのか。実際に、どんな製品で実現していくのか。各領域の全体像を把握した上で、最終的なゴールを決めることが重要です。

Q.ZTNAについて、実際どの程度のACL(Access Control List)を設定・実装しているか

小林:企業の体力によるため、各社に決めてもらっていますが、部内あたりが限界という印象です。逆に、範囲を広げすぎてしまったことで管理が煩雑になっている企業もあるので、できる範囲で行った方が良いと思います。

株式会社マクニカ

https://www.macnica.co.jp/

株式会社マクニカの採用情報

https://www.macnica.co.jp/recruit/

おすすめイベント

関連するイベント