再・セキュリティスキル習得への一歩を踏み出したい"新たな"入門者向け【W1-001~009】

イベント内容

注意事項

セキュリティという性質から受講者さまの質を重視しております。

ルールが守れない方の参加、スパイ目的の参加、および無断録画、無断資料配布(動画含む)は、固くお断りします。

・同業者(脆弱性診断業務系、セキュリティ教育系)の参加は、ご遠慮ください。 ※自社内で教育すべきと考えます。

・本セミナーは、教育目的として開催します。

・開催者は、いかなる損害についても責任を負いません。

・ツールや情報の誤用について、責任を負いません。

・書面による許可なしにハッキングを行うことは違法です。

はじめに

本セミナーでは、経験の浅い方でも理解できるようにゆっくりと丁寧にレクチャいたします。

・顔の見えるセミナーをコンセプトにしております。

・WEBカメラでのご参加を必須条件とさせていただきます。(マスク着用可)

※google meetでの背景変更は下記を参考。

https://support.google.com/meet/answer/10058482?hl=ja&co=GENIE.Platform%3DDesktop

セミナー概要

セキュリティエンジニアといっても職種は幅広いものです。

今後は脆弱性診断やペネトレーションテストへの進路を考えており、

さらにはWEBアプリケーションに関連したところを学びたいものの開発経験がなかったりと。

まずはWEBアプリケーションの脆弱性診断を行うにあたり、

前提となる最低限の知識を得たいという方向けにカリキュラムをご用意しました。

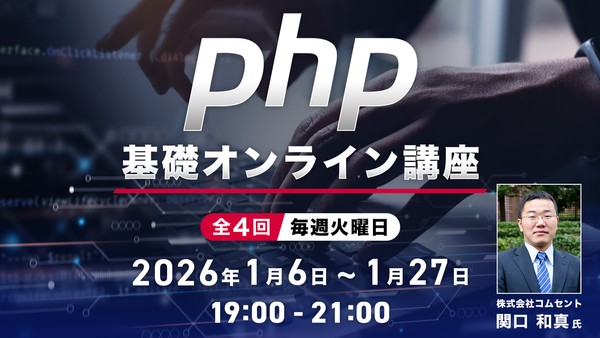

セッションコード:1/10:30~11:45 ⇦ WEBシステム開発経験があれば不要かと思います。

カリキュラムコード:W1-001

■WEBアプリケーションの仕組み

・簡単なHTMLの作成

・簡単なJavaScriptの組み込み

・簡単なPHPの作成

・簡単な入力値の受け渡し

カリキュラムコード:W1-003

■WEBプログラムとSQLの仕組み

・SQL文を発行するソースコードと仕組みを確認

・WEBサイトの結果とテーブル内容を確認しての理解

セッションコード:2/13:00~14:15

カリキュラムコード:W1-002

■Cookieの役割と仕組み

・Cookie(セッション)の説明

・ブラウザのデベロッパーツールを使用してのCookieの確認

カリキュラムコード:W1-007

■URLとリクエスト/レスポンス

・URLの仕組み

・リクエストとレスポンスの解説

カリキュラムコード:W1-008

■メソッドとヘッダ

・一般的なメソッドと使用用途

・一般的なリクエストヘッダとレスポンスヘッダの説明

カリキュラムコード:W1-009

■ステータスコード

・ステータスコードの種類

・一般的なステータスコードの説明

セッションコード:3/15:30~16:45

カリキュラムコード:W1-004

■Burp Suite入門

・ローカルプロキシツールの仕組み

・Burp Suiteの主な基本機能の説明と設定

カリキュラムコード:W1-005

■Burp Suiteをつかったハンズオン①

・主にHTTP履歴(リクエスト、レスポンス)とインターセプト

カリキュラムコード:W1-006

■Burp Suiteをつかったハンズオン②

・主にリピータとイントルーダ

セミナーコース一覧

当セミナーでは、みなさまのご経験に応じてコースを設けております。

対象者の基準を下記のとおり、想定しております。 ※有料化にともない一部レベル分けを変更しております。

W1.セキュリティスキル習得への一歩を踏み出したい"新たな"入門者向け(基本編:W1-A-ooo/向上編:W1-B-ooo)

⇧ 脆弱性診断やペネトレーションテストに興味はあるもののWEBアプリケーションの開発経験のない方

⇧ 脆弱性を理解して、テスティングサイトの構築方法や脆弱性診断ツールの基本的な使い方を知りたい方

W2.キャリアプランに脆弱性診断を追加したい"未来の"初級者向け(基本編:W2-A-ooo/向上編:W2-B-ooo)

⇧ HTML、JavaScript、PHP、SQL、Burp Suiteの基礎レベルを理解して、これから診断を始めようとされている方

⇧ OWASP TOP10を理解し、テスティングサイトを構築して脆弱性診断ツールを使って診断をやり始めた方

W3.さらなる実力を身につけて実務に活かしたい"攻めの"中級者向け(基本編:W3-A-ooo/向上編:W3-B-ooo)

⇧ テスティングサイト等で、基本的な脆弱性診断の体験をしてエンドポイントやパラメータを理解されている方

W4.実践的な脆弱性診断手法を学んで飛躍したい"試練の"上級者向け(基本編:W4-A-ooo/向上編:W4-B-ooo)

⇧ 一連の脆弱性診断スキルを身につけたものの更にバグバウンティの例から実践的なテクニックを身につけたい方

こんな人にオススメ

■エンジニア、学生の方々

・セキュリティに興味があるが、勉強方法がわからないという方

・Burp SuiteやOWASP ZAPを使い始めた方

・CTFやバグバウンティ、ペネトレーションテスト、ホワイトハッカーに興味のある方

■企業担当者、教育機関関係者の方々

・経営者やセキュリティ担当者で、人材育成をしたいが技術的な部分を基礎から知りたい方

・Webアプリケーションの診断実施や内製化を検討されている方

開催概要

形態: オンライン形式(開催日時までにURLをお送りします)

※あらかじめダウンロードいただきたいツール等につきましては、別途お知らせいたします。

領収書発行

ご希望の方は、電子データで簡易的な領収書の発行となります。

宛名/日付/金額/但し/連絡先(電話番号のみ)

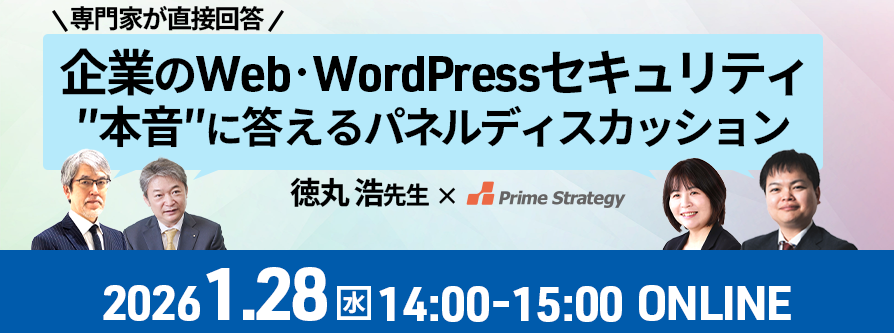

登壇者紹介

いつの間にか、各大手ベンダーにて炎上プロジェクトの火消し専門のプロジェクトマネージャとして働き続けた結果、疲れ切ってIT業界を離れ、独学で自然農法を学んで無農薬・無肥料でイタリア野菜を栽培していたところに...、日本年金機構の情報漏洩事件の発生でセキュリティの世界に呼び込まれ、気が付けば独学でスキルを身につけてサイバーセキュリティ部署を立ち上げていた『CompTIA Network Security Professional』です。

JaSST'22 Kansaiにて登壇させていただきました。(『よわよわエンジニア』から『つよつよエンジニア』へ ♪ )

https://www.jasst.jp/symposium/jasst22kansai/report.html

趣味:料理、ロードバイク、サーフィン、ランニング、ヨット、ジャズ、四季報

お願い

ご参加が難しくなられた場合は、なるべく早めのキャンセルをしていただけますと幸いです。

注意事項

※ 掲載タイミングや更新頻度によっては、情報提供元ページの内容と差異が発生しますので予めご了承ください。

※ 最新情報の確認や参加申込手続き、イベントに関するお問い合わせ等は情報提供元ページにてお願いします。

新規会員登録

このイベントに申し込むには会員登録が必要です。

アカウント登録済みの方はログインしてください。

※ ソーシャルアカウントで登録するとログインが簡単に行えます。

※ 連携したソーシャルアカウントは、会員登録完了後にいつでも変更できます。